dd win之后必须要做的安全措施推荐:

1.修改3389远程访问默认端口

此举措可以减少90%爆破程序,这里推荐使用nat.ee大佬配置的cmd批处理脚本

tool.cmd

修改访问端口推荐10000-65535高位端口区间

2.修改默认登录管理员

Administrator属于爆破人员必用登录用户名,修改此项可以再次降低80%风险,顺带设置较复杂的密码更佳

方法为:

windows>>管理工具>>计算机管理>>本地用户和组>>用户

添加一个新的用户名,常规选项去掉勾选用户下次登陆时必须更改密码选项

隶属于 选项 添加Administrators

以及Remote Desktop Users

远程登录测试ok后,将Administrator 账号常规选项勾选禁用,这样就无法远程访问了,当然你也可以删除此账号,但是以防万一,建议先禁用确认无误后再删除。

3.安装IPBan等安全工具

IPBan的安装,主要是win2012环境需要配置强制NTLM v2访问,以及.net Frame work 4.5.2版本的安装 ,而win2016默认都ok,省略了这些手动配置。所以我们重点说下

win2012系统的配置

IPBan在windows2012环境下需要一些基本配置才能正确生效,记录如下

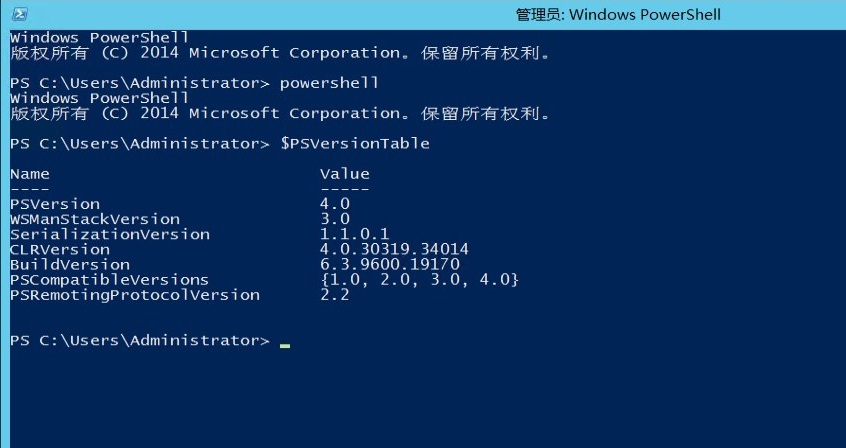

官方的一键安装脚本需要power shell 5.1+版本,我们当前的2012系统默认版本查询:

打开powershell输入$PSVersionTable

发现PSVersion值为4.0

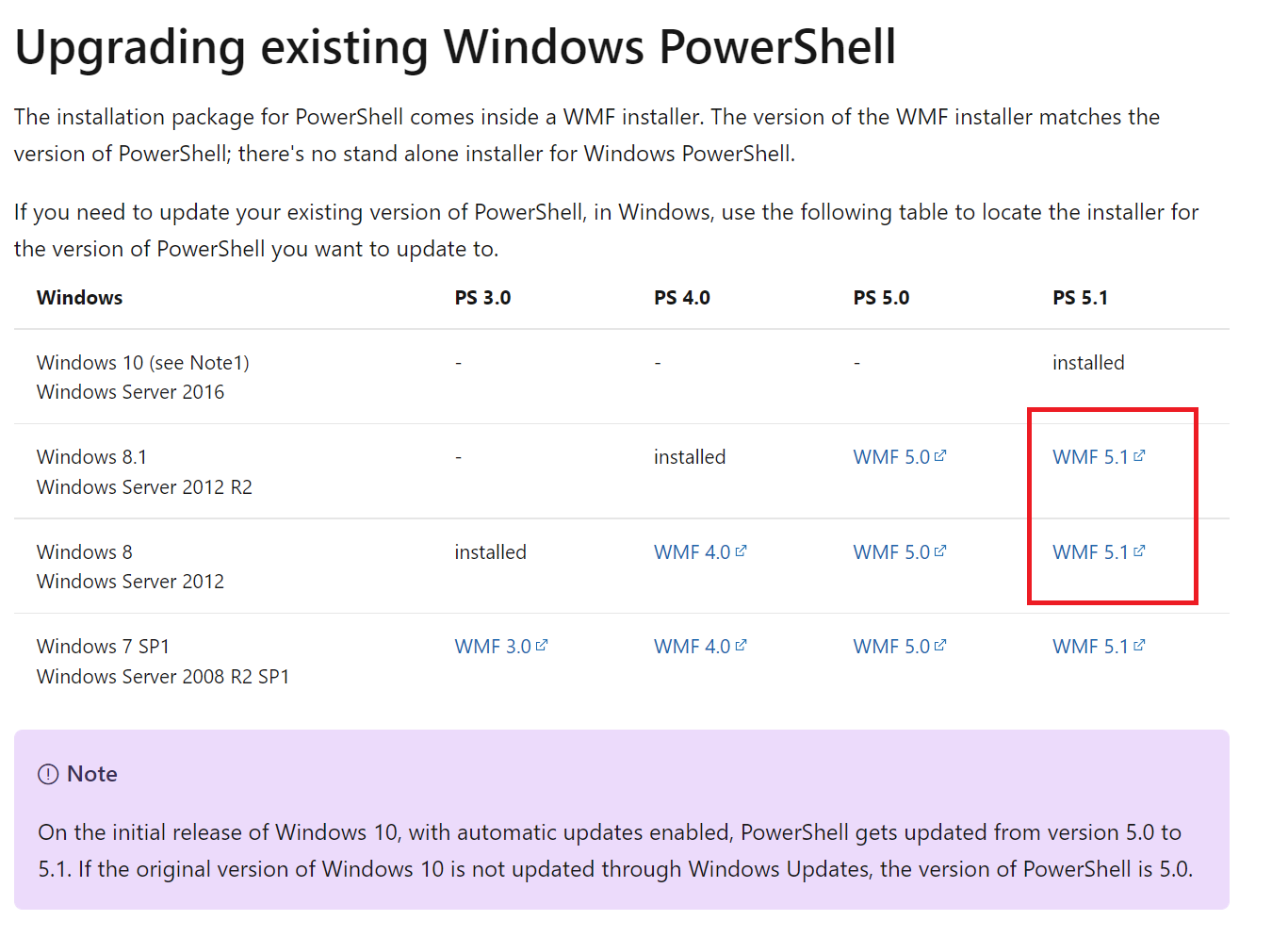

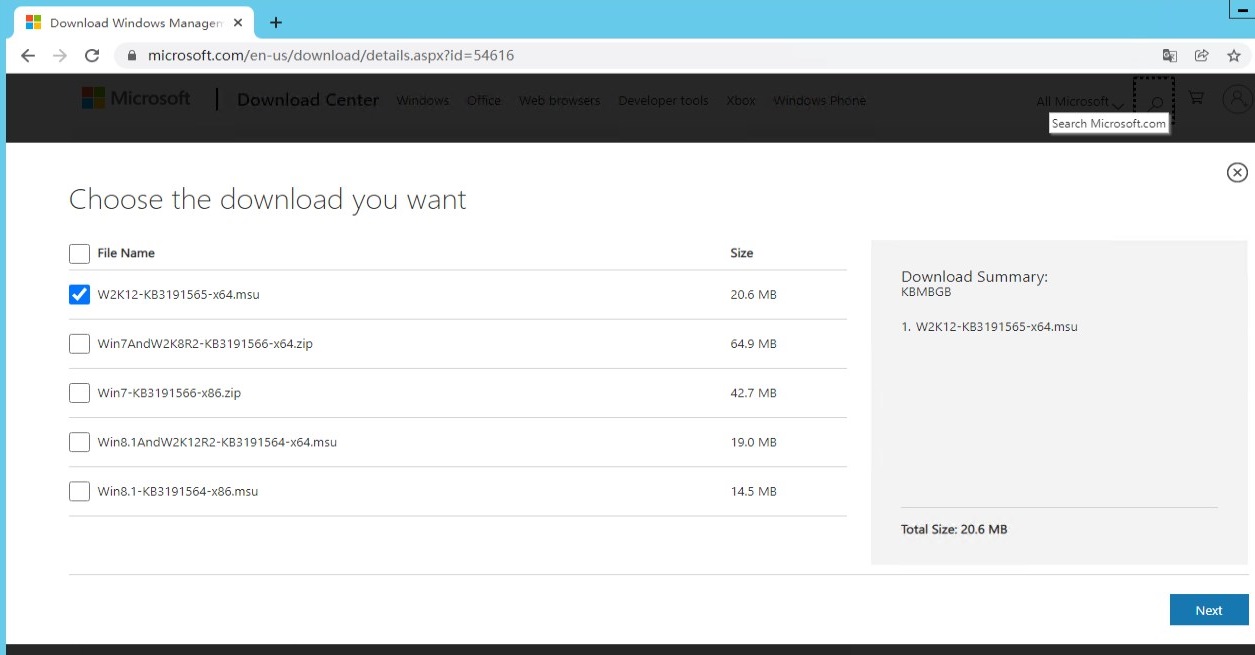

win2012原版选择图中版本即可

如果是win2012 R2,则选择powershell 5.1版本选择对应WMF安装程序(win8.1&win2k12R2)即可

也可以在这里直接找到单独版本:

https://go.microsoft.com/fwlink/?linkid=839516

如果你的系统关闭了windows update服务,则通过点击windows图标,选择管理工具,选择服务,找到windows update启动服务即可

温馨提示:

安装WMF5.1需要系统 .net framework 4.5以上版本,核心功能需要4.5.2以上版本才能生效,而且IPBan运行一些功能也需要对应的4.5.2以上版本,如果你系统版本过低,访问微软下载安装对应版本:

https://docs.microsoft.com/en-us/dotnet/framework/install/guide-for-developers?redirectedfrom=MSDN

windows 2012 R2最高可安装4.6.2版本,但是貌似没有中文版本,在判断用户活跃状态时,IPBan调用对应dll库方法会出错,所以我们这里选择更新到4.5.2版本:

https://dotnet.microsoft.com/en-us/download/dotnet-framework/thank-you/net452-web-installer

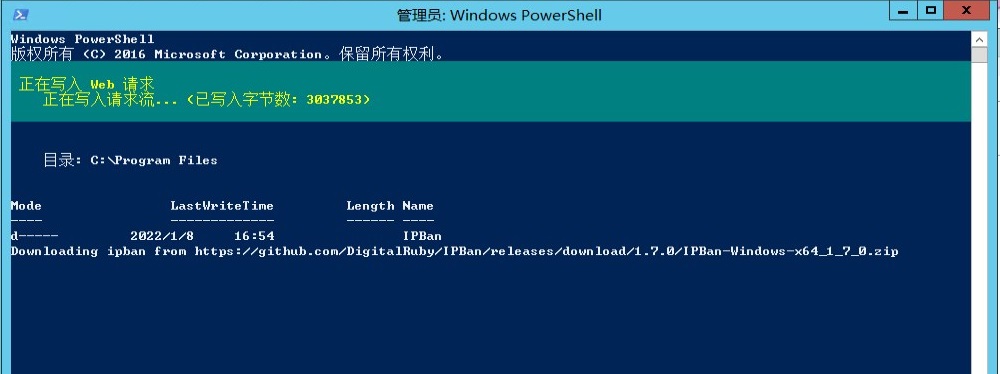

安装好必备环境组件后,就可以直接使用powershell一键脚本进行IPBAN的安装了:

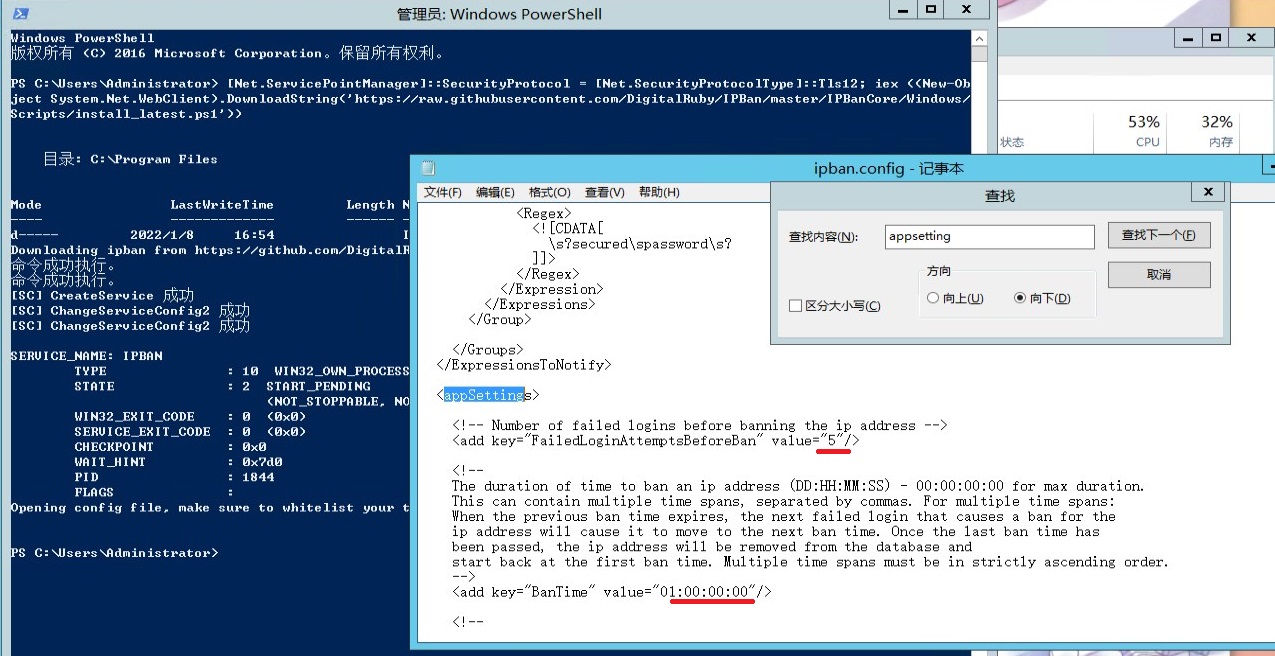

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12; iex ((New-Object System.Net.WebClient).DownloadString('https://raw.githubusercontent.com/DigitalRuby/IPBan/master/IPBanCore/Windows/Scripts/install_latest.ps1'))

安装完毕后会自动配置相关服务,开启系统登录/注销事件安全审计,并且打开配置文件

ctrl+f查询appsettings项,找到下图两个红线标记位置,一个是失败次数,另一个是封禁时间,默认是5次登录失败,封禁1天

你也可以手动访问C:\Program Files\IPBan\ipban.config文件随时进行调整

额外的安全措施

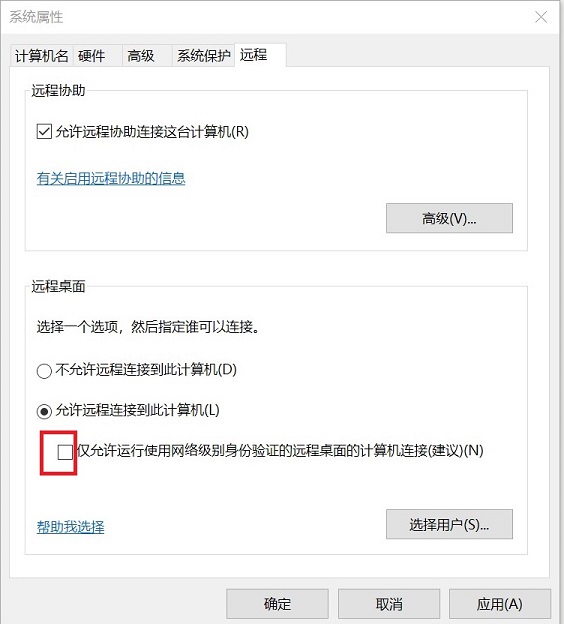

关闭NTLM认证方式前,务必确认系统设置远程设置项目里面仅允许安全连接项目去掉勾选。

右键我的电脑,属性,系统高级设置,远程

Allow connections only from computers running Remote Desktop with Network Level Authentication (recommended)

此项去掉勾选,否则你进行下面的设置后,就无法远程访问你的vps了

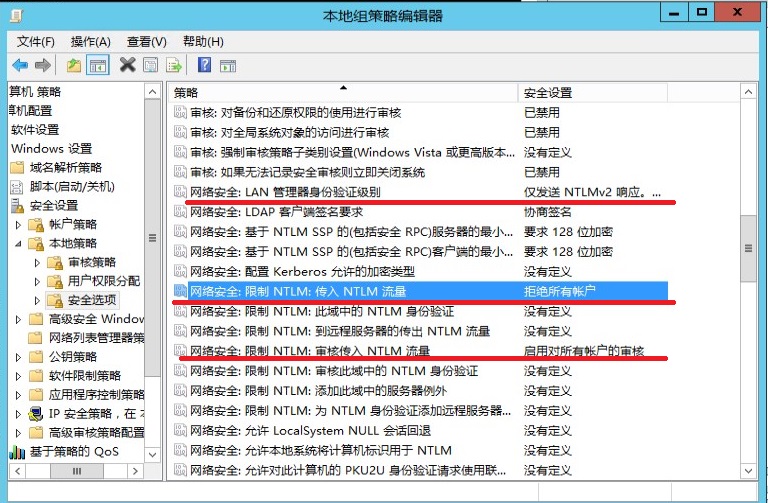

cmd输入gpedit.msc开启本地组策略编辑器,找到以下内容:

计算机配置>Windows 设置>安全设置>本地策略>安全选项,修改以下三项:

网络安全: LAN管理器身份验证级别 仅发送NTLMv2响应。拒绝LM和NTLM(&)此项是需要使用outlook的朋友设置,因为无法禁用NTLM

网络安全:限制NTLM:传入 NTLM流量 拒绝所有账户 此项为普通用户推荐项

网络安全:限制NTLM:审计传入NTLM流量 启用对所有账户的审核 此项可以不开

Required

Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options

Network security: LAN Manager authentication level -- Send NTLMv2 response only. Refuse LM & NTLM

Network security: Restrict NTLM: Audit Incoming NTLM Traffic -- Enable auditing for all accounts

Network security: Restrict NTLM: Incoming NTLM traffic -- Deny all accounts

事实上,我们一般只需要修改 网络安全:限制NTLM:传入 NTLM流量 拒绝所有账户 就行

修改完毕后重启,如果你需要通过win2012r2这些旧系统的rdp客户端远程访问此vps,那么之前设置过保存credentials,需要清除重新创建凭据,曾经保存的凭据无法应用于此vps的NTLM2远程访问

手动安装配置IPBan

如果你嫌powershell更新繁琐,你也可以下载官方windows安装包进行手动安装配置,解压zip包到C:\Software\IPBan, 手动配置对应服务,管理员打开cmd,输入指令:

sc create IPBAN type= own start= auto binPath= C:\Software\IPBan\DigitalRuby.IPBan.exe DisplayName= IPBANcmd命令查询需要执行的安全审计:

auditpol /list /subcategory:* /r列表中登录事件和登录/注销事件是需要记录的,实际上仅仅审计登录/注销事件即可,这个是用来记录登录ip,方便ipban获取登录ip进行对应ip封禁。

输入如下指令进行审计开启:

auditpol /set /category:"{69979849-797A-11D9-BED3-505054503030}" /success:enable /failure:enable

auditpol /set /category:"{69979850-797A-11D9-BED3-505054503030}" /success:enable /failure:enable计算机配置>Windows 设置>安全设置>本地策略>安全选项,修改以下项:

网络安全:限制NTLM:传入 NTLM流量 拒绝所有账户

手动配置 C:\Software\IPBan\ipban.config 定位appsettings项,修改次数2和ban的时间为2分钟,保存后重启服务,用一台机器测试ban是否生效。

卸载的话,cmd输入:

sc.exe stop IPBAN

sc.exe delete IPBAN

rmdir /s /q "C:/Program Files/IPBan"Windows2016安装IPBan

win2016 安装IPBan只需要打开powershell执行一键脚本即可:

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12; iex ((New-Object System.Net.WebClient).DownloadString('https://raw.githubusercontent.com/DigitalRuby/IPBan/master/IPBanCore/Windows/Scripts/install_latest.ps1'))

One comment

[...]参考1: Windows 2012/2016系统远程访问安全配置以及安装IPBan的详细配置记录 – OMO萌[...]